このドキュメントでは、アカウント/ユーザの SAML シングルサインオン機能ガイドについて説明します。このドキュメントには、SAML SSO 機能をアクティブにするための詳細な手順、この機能へのアクセスに影響する権限に関する情報、および Azure AD、Google Workspace、OneLogin、JumpCloud、Okta ID プロバイダの構成手順が含まれています。

アカウント/ユーザの SAML シングル・サインオンにアクセスするには、以下の手順を完了する必要がある:

サブスクリプションプランは、SAMLシングルサインオンをサポートする必要があります。

アカウントがアクティブであること

アカウントとユーザーのスーパー管理者がアクティブでなければならない。

SAML シングルサインオンの設定手順

メインユーザーのアカウントにログインする

設定に移動し、SAML シングルサインオンをクリックする。

をクリックします。 コネクトアイデンティティプロバイダー ボタン

開いたページで、接続名を入力します。

アサーション・コンシューマー・サービスのURLをコピーし、IdPアプリの設定ページに追加する。

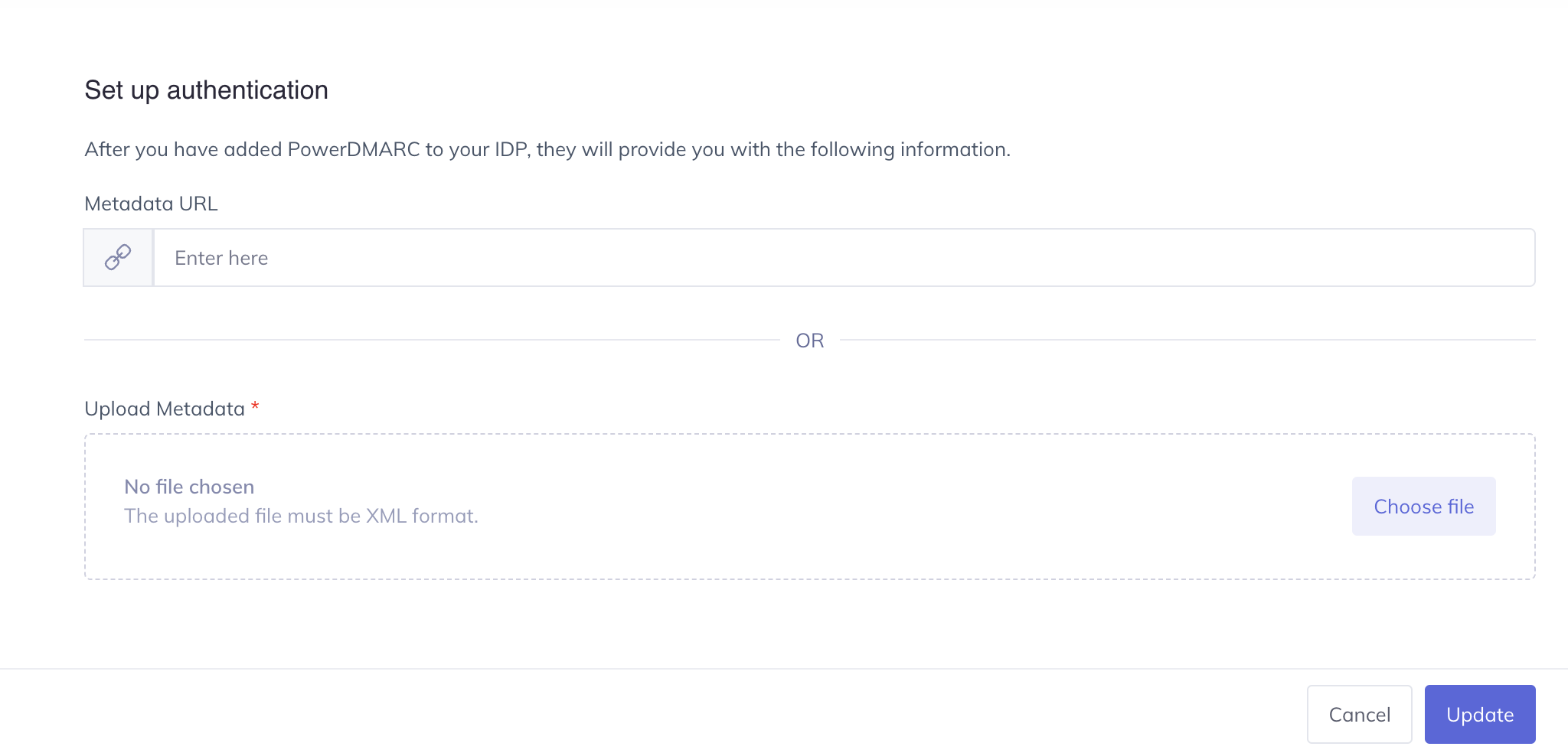

ACS とエンティティ ID の URL を追加した後、IdP から SAML メタデータをダウンロードする。

ダウンロードしたメタデータをプラットフォームにアップロードするか、メタデータのリンクを貼り付けて設定プロセスを完了する。

IdPの再認証を強制する」オプションを有効または無効にする

ユーザーEメールアドレスの事前入力 "を有効または無効にする

をクリックします。 つながりをつくる ボタン

あなたのつながりが生まれます!

SAML SSO 経由でサインインする手順

サインインページに移動して SSOでサインイン リンクをクリックします。

メールアドレスを入力し 続き ボタン

ユーザー名とパスワードを入力するために、IdP側にリダイレクトされます。

IdP側の認証を通過すると、私たちのプラットフォームのアカウントにリダイレクトされます。

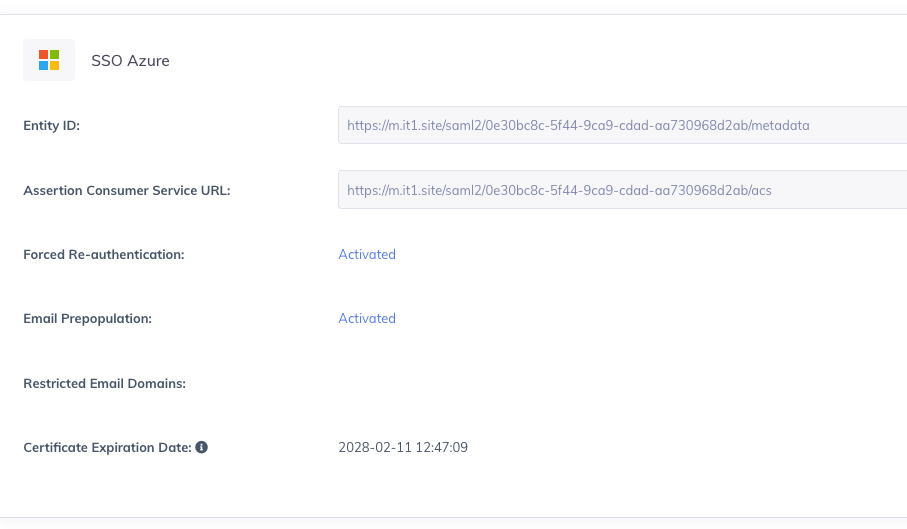

SAML IdP 証明書の有効期限管理と更新

SAML証明書の有効期限切れによるログイン障害を防ぐため、PowerDMARCはSSO構成で使用されるIDプロバイダー(IdP)証明書の可視化と管理機能を提供します。これにより管理者は証明書の有効性を監視し、期限切れ前の事前アラートを受け取り、既存のSSO設定を再構成することなく証明書の更新や同期を実行できます。

ユーザーEメールアドレスの事前入力

IdPのユーザーが個別のユーザー名とプライマリメールアドレスを持つ場合、"ユーザー・メールアドレスを事前入力する"オプションがチェックされていないことを確認してください。

このシナリオでの推奨コンフィギュレーションは以下の通り:

Oktaでの例:ユーザー名でログイン

ディレクトリ > 人物

Add person "をクリックし、必要事項を入力し、"Save "をクリックします。

ユーザーを作成したら、アプリケーションの作成に進みます。

OktaでAPPを作成する際、以下の設定が選択されていることを確認してください:

PowerDMARC で、SSO 接続の作成中、"Prepopulate user email address" を無効にしてください。

注意 IdP 上で属性ステートメントを設定し、PowerDMARC 上で "Prepopulate user email address "を無効にすることで、Okta IdP 上でプライマリメールアドレスとユーザー名メールが異なる場合、SSO でアカウントにサインインすることができます。Okta ユーザーのプライマリメールアドレスが PowerDMARC にも追加されていることを確認してください。

IdPの再認証を強制する

これにより、SSOによるサインイン時に強制再認証を有効/無効にすることができます。のチェックボックスが 「強制再認証のために IdP セッション管理を構成する。このセクションで "Configure IdP Session Management for Forced Re-authentication "のチェックボックスを無効にすると、IdP がセッションをアクティブに保つ機能を提供する。

重要:SAML SSOを設定しただけでは、ユーザーへのアクセス権限は自動的に付与されません。当社のシステムがユーザーを識別し、SSOログインを許可できるように、ユーザーをポータルに追加する必要があります。

それぞれのIdPについて、専用の詳細なガイドが用意されている:

3.Google Workspace SSO セットアップガイド

お問い合わせまでご連絡ください!